İçindekiler:

- Yazar John Day day@howwhatproduce.com.

- Public 2024-01-30 13:19.

- Son düzenleme 2025-01-23 15:13.

Gittikçe daha fazla yaşamımız gökyüzündeki büyük buluta, yani internete gönderildikçe, kişisel internet maceralarınızda güvende ve gizli kalmak daha da zorlaşıyor. Gizli tutmak istediğiniz hassas bilgilere erişiyor, ağınızda nereye veya neye göz atabileceğinizle ilgili sınırları aşmaya çalışıyor veya yalnızca daha güvenli bir tarama deneyimi istiyorsanız, güvende kalmak için duyduğum en yaygın tavsiye İnternette Sanal Özel Ağ (veya kısaca VPN) kullanmaktır.

VPN'ler, kendilerinden gönderilen tüm bilgi paketlerini şifrelemeleri ve bağlanmak için kullandığınız makine için yerel VPN ile aynı ağda bulunan uzak hizmetleri tek bir pakette sunmaları bakımından iki harika hizmet sunar. VPN sunucum Almanya'daysa ve VPN'ime Avustralya'daki bir dizüstü bilgisayardan bağlanırsam, dizüstü bilgisayarımın artık Almanya'dan bir IP adresi olacak!

Bununla birlikte, daha popüler VPN hizmetlerinde önemli bir yapışma noktası, birçok cihaz türünün, bir VPN istemcisi kullanmak üzere yapılandırılamadığı veya kullanıma hazır bir VPN istemcisinin olmadığı durumlarda olmasıdır. Bu yüzden cihazlarımızın VPN'imize bağlanmasını istiyoruz, ancak basit bir VPN istemcisine bağlanamayan bu diğer makineler için, bağlı olduklarını bile bilmeden VPN'imize bağlanmalarını istiyoruz! Bir VPN Erişim Noktası girin!

Adım 1: Malzemeler

Bu proje için malzemeler düşük, ancak tüm öğeler gereklidir.

Ev yönlendiriciniz dışında (ki sahip olmanız gerektiğini varsayıyorum), ihtiyacınız olacak

- 1 Raspberry Pi (tercihen Raspberry Pi 3 veya daha iyisi, ancak ethernet bağlantısını destekleyebildiği sürece sorun olmaz!)

- 1 Ethernet kablosu

- 1 wifi program kilidi (Raspberry Pi 3 kullanmıyorsanız, bu durumda dahili wifi'yi kullanabilirsiniz)

- Raspberry Pi için 1 5V 2amp güç kaynağı

Adım 2: Wifi Erişim Noktası Kurulumu - Bölüm 1 - Wifi için Statik IP Adresi

Raspberry Pi Erişim Noktamız için VPN bağlantısını kurmadan önce, Pi'yi erişim noktası olarak ayarlamamız gerekiyor. Bunu yapmak için Raspberry Pi için hostapd ve dnsmasq paketlerini kullanacağız. Hostapd, kablosuz erişim noktaları ve kimlik doğrulama sunucuları ayarlamak için bir kullanıcı alanı arka plan programı iken dnsmasq, küçük ağlar ve küçük ağ yönlendiricileri için ağ altyapısı (DNS, DHCP, ağ önyüklemesi, vb.) sağlar.

Bu nedenle, başlamadan önce, en son güncellemelerin uygulandığı Pi üzerinde çalışan Raspbian OS'nin temiz bir görüntüsüne sahip olduğunuzdan emin olun. Ayrıca Raspberry Pi'nizin yönlendiricinize wifi DEĞİL, hardline Ethernet bağlantısıyla bağlı olduğundan emin olmak istersiniz! Sonunda diğer cihazlardan gelen bağlantı isteklerini wifi modülümüz aracılığıyla kabul edeceğiz, bu nedenle yönlendiricinize aynı modül üzerinden bağlanmak istemezsiniz. Bir Raspberry Pi Zero veya daha eski bir eklenti kullanıyorsanız (wifi'da yerleşik değil), yine de o Raspberry Pi'yi kullanabilirsiniz, sadece bir USB wifi dongle'a ihtiyacınız var.

Raspberry Pi'nize bağlandıktan sonra (SSH üzerinden veya monitör açıkken) güncel olup olmadığını kontrol edin.

sudo apt-get güncellemesi

sudo apt-get yükseltme

Ardından, hostapd ve dnsmasq'ı indirip yüklemek isteyeceksiniz.

sudo apt-get install hostapd dnsmasq

Paketler yüklendikten sonra, her iki program da otomatik olarak başlayacaktır, ancak çalıştırmadan önce yapılandırmalarında değişiklik yapmak istiyoruz. Bu programlara bağlı hizmetleri durdurmak için sistem kontrolüne ulaşacağız.

sudo systemctl hostapd'yi durdur

sudo systemctl dnsmasq'ı durdur

Hizmetler durdurulduğunda, /etc/dhcpcd.conf adresinde bulunan dhcpcd yapılandırma dosyasını kullanarak kendimize statik bir IP adresi atamak isteyeceğiz.

Bunu yapmadan önce, statik IP adresini atarken doğru arayüze başvurduğumuzdan emin olmak istiyoruz. Raspberry Pi 3b veya Raspberry Pi Zero W kullanıyorsanız wlan0 olarak listelenmelidir. Bir wifi dongle kullanıyorsanız, normalde wifi dongle'ı yönlendiriciye bağlamanın biraz daha kolay olduğunu düşünüyorum, yeni bir IP adresi alın ve ardından arayüzünüzü bulmak için bağlantınızı kontrol edin. Aşağıdaki komutu çalıştırarak arayüzünüzü kontrol edebilirsiniz.

ifconfig

Bu adıma eklenmiş en üstteki resmi kontrol ederseniz, Raspberry Pi'me atanan arayüzleri (düzeltilmiş IP adresleri eksi olarak) görebilirsiniz. Benim durumumda wlan0 kullanıyorum, ancak kurulumunuza bağlı. Daha önce de belirttiğim gibi, bir wifi dongle kullanıyorsanız, ağınıza bağlanın, ifconfig komutunu çalıştırın ve geçerli bir IP adresine sahip olan ve "eth0" veya "lo" olmayan hangi arabirim gelirse, istediğiniz arabirim olacaktır. kullanmak.

Artık wifi bağdaştırıcım için hangi arabirimin olduğunu bildiğime göre, ona dhcpcd yapılandırma dosyasında statik bir IP adresi atayabilirim! Yapılandırmayı favori düzenleyicinizde açın (nano kullanıyorum).

sudo nano /etc/dhcpcd.conf

Yapılandırmanın altına aşağıdaki satırları eklemek istiyoruz, ancak "wlan0" yerine arayüzünüz ne olursa olsun:

arayüz wlan0 statik ip_adresi=192.168.220.nohook wpa_supplicant

Bu komutun yaptığı, 192.168.220.1 statik bir ip oluşturmak ve ardından wlan0 arayüzüne, diğer ağlara bağlanmak için genellikle bu arayüz için kullanılan wpa_supplicant sürücüsüne bağlanmamasını söylemektir. Bunu, (nihayetinde) bu arayüz üzerinden bir ağa bağlanmak yerine wlan0 arayüzü üzerinden kendi sinyalimizi yayınlayabilmemiz için yapıyoruz.

Bu değişiklikleri yapmak için nano kullanıyorsanız, ctrl+x ve ardından Y tuşlarına basarak değişiklikleri kaydedin ve ardından dosyayı kaydetmek ve nano'dan çıkmak için enter yapın. (bu eğitimde nano'ya biraz girip çıkacağımızı unutmayın).

Son olarak, bu değişikliklerin yürürlüğe girmesi için Pi'nizi yeniden başlatmanız veya yapılandırmayı yeniden yüklemek ve bu değişiklikleri uygulamak için dhcpcd hizmetini yeniden başlatmanız gerekir.

sudo systemctl dhcpcd'yi yeniden başlat

Bir süre bekleyin ve ardından değişikliklerinizin etkili olup olmadığını kontrol etmek ve görmek için ifconfig komutunu tekrar çalıştırın. Kabul ediyorum, bazen bunu denedim ve yönlendiricimin kullandığım IP adresi üzerinde hala geçerli bir kira sözleşmesi var, bu yüzden eski adresi koruyacak. Bu durumda, yapılandırmanızdaki her şeyi iki kez kontrol edin ve dhcpcd hizmetini yeniden başlatın.

Wifi bağdaştırıcımız (olmalıdır) artık statik bir IP adresine sahip olmalıdır!

Sırada hostapd ve dnsmasq konfigürasyonu!

3. Adım: Wifi Erişim Noktası Kurulumu - Bölüm 2 - Hostapd Yapılandırması

dhcpcd.conf değişiklikleri ortadan kalktığında, hostapd ile başlama zamanı! Favori metin düzenleyicinizde yeni bir hostapd.conf dosyası oluşturarak başlayın (benim için bir kez daha nano'da!)

sudo nano /etc/hostapd/hostapd.conf

Yapılandırma dosyasını açtığınızda, aşağıdaki metni kopyalayın ve yapılandırmaya yapıştırın.

arayüz=wlan0driver=nl80211

hw_mode=g kanal=6 ieee80211n=1 wmm_enabled=0 macaddr_acl=0 görmezden_broadcast_ssid=0

auth_algs=1 wpa=2 wpa_key_mgmt=WPA-PSK wpa_pairwise=TKIP rsn_pairwise=CCMP

# Wifi ağ adı ve parolasını DEĞİŞTİRMENİZ GEREKİR ssid=Pi-WifiFoLife # Ağ parolası wpa_passphrase=Y0uSh0uldCh@ng3M3

Bunu yapıştırdıktan sonra, altta "ssid=" ve "wpa_passphrase=" olan son bölümü bulun. Bu, kurduğumuz wifi ağının adı ve kurduğumuz wifi ağına bağlanmak için şifrenin ne olduğu. BUNU BAŞKA BİR ŞEYLE DEĞİŞTİRDİĞİNİZDEN EMİN OLUN! Uyarıldın.

Ayrıca, yerleşik wifi yerine bir wifi dongle kullanıyorsanız, wifi dongle'ınızın arayüzüyle eşleşmesi için yapılandırmanın üst kısmındaki arayüz bölümünü değiştirmeniz gerekecektir. Kullandığınız wifi program kilidi modeline bağlı olarak sürücüyü de değiştirmeniz gerekebilir. Uyumlu Wi-Fi dongle'larının (çoğunlukla kapsamlı) bir listesi, ilgili sürücüleri ve destek sayfaları için bu sayfayı çok faydalı buldum! Ayrıca takılırsanız kullandığınız ürünün destek sayfasını da kontrol edin. Unutmayın, öğreticide daha önce wifi dongle'ınızla ağınıza bağlanabildiyseniz, bu, pi'nizde bir yerde dongle için çalışan bir sürücü olması gerektiği anlamına gelir!!!

Artık yeni yapılandırma dosyamıza sahip olduğumuza göre, hostapd işlemlerine yeni yapılandırma dosyasına başvurmalarını söylediğimizden emin olmalıyız! aşağıdakilerle başlayın:

sudo nano /etc/default/hostapd

Az önce açtığımız dosyada yazan satırı bulun ve bunu DAEMON_CONF="/etc/hostapd/hostapd.conf" olarak değiştirin (yorumu kaldırmak için başta # işaretini kaldırdığınızdan emin olun). alan!)

Hostapd için güncellememiz gereken bir yapılandırma dosyası daha var. Aşağıdaki komutu çalıştırın:

sudo nano /etc/init.d/hostapd

Bu değişiklik öncekiyle neredeyse aynı. DAEMON_CONF= bölümünü bulun ve DAEMON_CONF=/etc/hostapd/hostapd.conf ile değiştirin

Sonra kaydedin ve o dosyadan çıkın!

Hostapd şimdi yapılandırıldı!

Adım 4: DNSMasq Yapılandırması ve IP Yönlendirme

Şimdi yapılandırılmış hostapd ile (henüz çalışmıyor olsa da), artık dnsmasq'a geçebiliriz!

Yapılandırma dosyalarını düzenlemeye geçmeden önce, bu yapılandırma dosyasındaki hiçbir şeyi kullanmayacağımız için devam edip orijinal yapılandırma dosyalarından birini yeniden adlandırabiliriz.

Yeni bir dosya adıyla hızlı bir mv komutu yapmak hile yapmalı

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

Ardından yeni bir yapılandırma dosyası oluşturun!

sudo nano /etc/dnsmasq.conf

Buna fazla girmeden, aşağıdakileri kopyalayıp yeni dosyaya yapıştırırdım

interface=wlan0 # wlan0 arabirimini kullanın (veya kablosuz bağlantınız hangi arabirimse) server=1.1.1.1 # Cloudfare dhcp-range=192.168.220.50, 192.168.220.150, 12h # IP aralığı ve kiralama süresi

Bu yapılandırmanın en üst satırı, sinyalimizi yayınlamak için kullandığımız arayüz içindir, orta satır Alan Adı Hizmet Sağlayıcımız içindir ve ardından alt satır, Pi'nin bağlanan kullanıcılara atayacağı IP adresleri aralığıdır. Pi Wifi. Devam edin ve bu dosyayı kaydedin ve ardından nano'dan çıkın (veya vim veya dosya değişiklikleri için ne kullanıyorsanız kullanın).

Sırada, systctl.conf yapılandırma dosyasını kablosuz arabirime gelen tüm trafiği ethernet bağlantısı üzerinden yönlendirmek üzere iletecek şekilde ayarlamamız gerekiyor.

sudo nano /etc/sysctl.conf

Bu yapılandırma dosyasının içinde tek yapmanız gereken #net.ipv4.ip_forward=1 olan satırın yorumunu kaldırmak ve bu yapılandırma dosyasından kaydetmek/çıkmaktır.

Yönlendirme kurulumunu yaptığımıza göre, kablosuz arayüz (wlan0) ve ethernet arayüzü (eth0) arasında bir NAT (Ağ Adresi Çevirisi) kurmak istiyoruz. Bu, tüm trafiği wifi'den ethernet (ve sonunda VPN!) bağlantısına iletmeye yardımcı olur.

NAT iletme için iptable'a yeni bir kural ekleyin

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASKERADE

Kural şimdi ayarlanmıştır, ancak Raspberry Pi her yeniden başlatıldığında iptable temizlenir, bu nedenle Pi'miz her yeniden başlatıldığında (yeniden) yüklenebilmesi için bu kuralı kaydetmemiz gerekir.

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"

Kural şimdi kaydedildi, ancak her zaman yüklendiğinden emin olmak için Pi'nin yerel rc.local yapılandırma dosyasını güncellememiz gerekiyor!

Favori düzenleyicinizde rc.local dosyasını açın

sudo nano /etc/rc.local

ve 0 çıkışı yazan bölümü bulun

Bu satırın hemen üstüne (silmeyin!) kurduğumuz NAT kuralını yeniden yükleyecek aşağıdaki komutu ekleyin. Şimdi böyle görünmelidir

iptables-restore < /etc/iptables.ipv4.nat exit0

Bu dosyadan kaydedin ve çıkın ve şimdi erişim noktası için tüm yapılandırmalarımız yapılmalıdır!

Tek yapmamız gereken hostapd ve dnsmasq servislerini başlatmak ve Raspberry Pi'mizi yeniden başlatmak!

sudo hizmeti hostapd başlangıcı

sudo hizmeti dnsmasq başlangıcı

Yeni AP'nizi görebildiğinizden emin olmak için test edin. Her şey doğru ayarlanmışsa, artık Raspberry Pi'nizde bir wifi erişim noktanız olmalıdır! Şimdi pi'yi yeniden başlatın

sudo yeniden başlatma

Sırada, bir OpenVPN bağlantısı kurmak!

Adım 5: OpenVPN Kurulumu ve VPN Servis Sağlayıcı Yapılandırması

Artık Pi'miz wifi üzerinden yayın yaptığına göre, openvpn kurmanın zamanı geldi! apt-get install ile openvpn kurarak başlayacağız

sudo apt-get install openvpn -y

openvpn kurulumunu tamamladıktan sonra, kimlik doğrulama bilgilerimizi ve openvpn yapılandırma dosyamızı depolayacağımız yere gitmeliyiz.

cd /etc/openvpn

Burada yapacağımız ilk şey (/etc/openvpn içinde), kullandığımız VPN hizmeti için kullanıcı adımızı ve şifremizi depolayacağımız bir metin dosyası oluşturmaktır.

sudo nano auth.txt

İhtiyacımız olan tek şey, kullanıcı adını ve şifreyi bu dosyada saklamak, başka bir şey değil.

Kullanıcı adı

parola

Bu noktada şunu da eklemeliyim ki, bağlantılarınız için kimi VPN hizmeti olarak kullanmak istediğiniz konusunda bir fikriniz olmalı. Hangi hizmetin en iyi veya en güvenli olduğu konusunda geniş bir tartışma var, bu yüzden etrafta alışveriş yapın ve onlar hakkındaki yorumları da kontrol edin! Bu eğitimin amaçları doğrultusunda Özel İnternet Erişimi (PIA) kullanıyorum. Oldukça ucuzlar ve çok güvenilir oldukları biliniyor! Ayrıca VPN'inizi dünyanın hemen hemen her büyük bölgesinde sona erecek şekilde ayarlayabilirsiniz! Kanada? Rusya? Japonya? Problem değil!

Özel İnternet Erişimi kullanıyorsanız, sitelerinin bu kurulumda kullanabileceğiniz openvpn yapılandırma dosyası türünü bir araya getirebileceğiniz kullanışlı bir bölümü de vardır! Diğer sağlayıcılarla kullanabileceğiniz başka türde openvpn yapılandırmaları var, ancak bunu seçmeye karar verdim.

Hangi servis sağlayıcıyı seçerseniz seçin, bağlanmak için söz konusu servis sağlayıcıdan bir openvpn bağlantı dosyasına (dosya türü için.ovpn ile bitmelidir) ihtiyacınız vardır. Basit olması için, Raspberry Pi'me yüklemeden önce benimkini "connectionprofile.ovpn" olarak değiştirdim..ovpn dosyasını Pi'ye indirdikten veya Pi'ye aktardıktan sonra, dosyanın Pi'nizde /etc/openvpn içinde olduğundan emin olun.

Açık vpn dosyasını doğru klasöre taşıdıktan sonra, openvpn.ovpn yerine.conf ile biten bir yapılandırma dosyası beklediğinden dosya türünü değiştirmemiz gerekir. Bunu yaptığımda, korkak bir şey olması durumunda orijinal dosyayı hala sağlam tutmak istedim, bu yüzden sadece bir cp komutu kullandım (/etc/openvpn'de olduğunuzdan, çalıştırmak için sudo izinlerini kullanmanız gerekecek bu komut)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

Oluşturulan openvpn profil yapılandırmasıyla, kimlik bilgilerimizi sağlamak için hızlı bir değişiklik yapmamız gerekiyor, bu yüzden nano'yu tekrar kırmanın zamanı geldi!

sudo nano /etc/openvpn/connectionprofile.conf

auth-user-pass satırını bulmak ve bunu auth-user-pass auth.txt ile değiştirmek isteyeceksiniz.

Bu, openvpn'ye sağladığımız profilin kimliğini doğrularken kullanmak için daha önce kullandığımız kimlik bilgilerini almasını söyler.

Profil yapılandırma dosyasından kaydedin ve çıkın!

VPN kurulumu için her şey bu olmalıdır, ancak VPN hizmetini otomatik olarak başlayacak şekilde ayarlamadan önce tüm yapılandırmamızın doğru şekilde kurulduğunu test etmek isteriz. VPN bağlantısını test etmek için aşağıdaki komutu çalıştırın

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

Pi, VPN Servis Sağlayıcı ile bağlantı denemeleri yaptığında (umarım hata mesajı yoktur!) bir sürü metin kaydırıldığını görmelisiniz, ancak pencerede Başlatma Sırası Tamamlandı'yı görene kadar bırakmak istiyorsunuz. Sonunda bunu görürseniz, Pi'nizin VPN Servis Sağlayıcınıza bağlı olduğu anlamına gelir! Terminal penceresinde ctrl + c tuşlarına basarak devam edebilir ve işlemi sonlandırabilirsiniz.

Artık VPN çalıştığına göre, mevcut iptable'ları temizlememiz gerekiyor. Bunu aşağıdaki üç komutla tamamlayabiliriz

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

Yine de iptables'ı temizlediğimiz için, bu eğitimde daha önce oluşturduğumuz nat kuralını aşağıdaki komutu çalıştırarak sıfırlamamız gerekiyor (bu komut tanıdık gelmeli!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASKERADE

Şimdi bu konfigürasyonu, bir önceki adımda bir araya getirdiğimiz önceki konfigürasyonun üzerine kaydedebiliriz. (bu komut da tanıdık gelmeli!)

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"

Artık NAT kurallarımızı yedeklediğimize göre, kurduğumuz profili kullanmak için openvpn için varsayılan yapılandırmayı değiştirmeliyiz. Bunu, /etc/default/openvpn içindeki config dosyasını düzenleyerek yapıyoruz.

sudo nano /etc/default/openvpn

#autostart="all" yazan satırı bulun, bu satırın yorumunu kaldırın ve openvpn yapılandırma dosyanızın adıyla değiştirin (elbette.conf eksi!) Yani benim durumumda satırı autostart=" olarak değiştiriyorum. bağlantı profili"

ve sonra bu yapılandırma dosyasından kaydedin ve çıkın!

VPN seti için her şey bu olmalı! Sadece Pi'yi yeniden başlatın ve etkin noktaya bağlanarak ve whatismyip.com gibi bir site üzerinden IPaddress'inizi kontrol ederek her şeyin çalıştığını doğrulayın.

Bu yapılandırmayla, yönlendiricinizin IP adresinin bir DNS sızıntısı yoluyla sızdırılması olasılığı vardır. Bunu, dhcpcd.conf dosyasında referans verdiğimiz DNS'yi Cloudflare gibi harici bir DNS servisini işaret edecek şekilde değiştirerek düzeltebiliriz!

Favori düzenleyicinizde dhcpcd.conf dosyasını açın:

sudo nano /etc/dhcpcd.conf

config #static domain_name_servers=192.168.0.1 içindeki satırı bulun, satırın yorumunu kaldırın ve şu şekilde değiştirin: static domain_name_servers=1.1.1.1 ve yapılandırma dosyasından kaydedin/çıkın. Pi'yi bir kez daha yeniden başlatın ve şimdi yönlendiricinizin IP adresinin ipleak.net aracılığıyla sızdırılmadığını iki kez kontrol edebilirsiniz.

Dikkat edilmesi gereken başka bir şey de, yönlendiricinizin IP adresinin muhtemelen WebRTC aracılığıyla sızdırılmış olmasıdır. WebRTC, tüm modern tarayıcılar tarafından anlık mesajlaşma, video konferans ve akışlı ses ve video dahil olmak üzere iletişimi daha iyi standartlaştırmak için kullanılan bir platformdur. Bu platformun bir yan ürünü, işaretlenmeden bırakılırsa, bir VPN'e bağlıysanız yönlendiricinizin IP adresini sızdırabilmesidir. Webrtc-leak-prevent gibi tarayıcı uzantıları veya eklentileri kullanarak bunu önlemenin en kolay yolu.

Şimdi pi'nizde her şey ayarlandığında, tüm internet trafiğinizin şifrelendiğinden emin olmak istiyorsanız, bu etkin noktaya bağlanabilirsiniz ve tüm trafiğiniz VPN üzerinden şifrelenecektir!

Umarım Eğitilebilirliğimi beğenmişsinizdir, şimdi tüm wifi'yi güvenli hale getirin!

Önerilen:

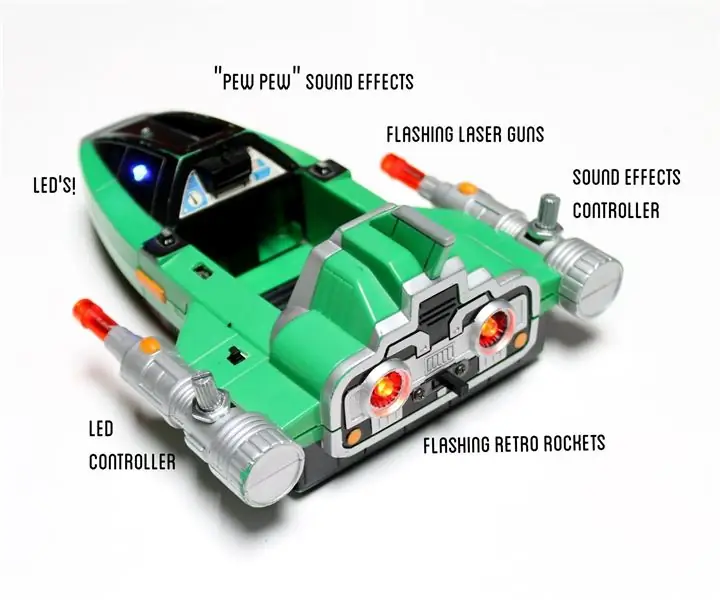

Eski Oyuncakları Yeniden Harika Hale Getirin: 17 Adım (Resimlerle)

Eski Oyuncakları Yeniden Harika Yapın: Bu retro görünümlü uzay gemisini yerel bir hurdacıdan 2 dolara buldum ve satın almaya karşı koyamadım. Başlangıçta yeğenlerime olduğu gibi verecektim ama oynamayı biraz daha eğlenceli hale getirmek istedim. Güvenilir 555 ic kullanmaya karar verdim

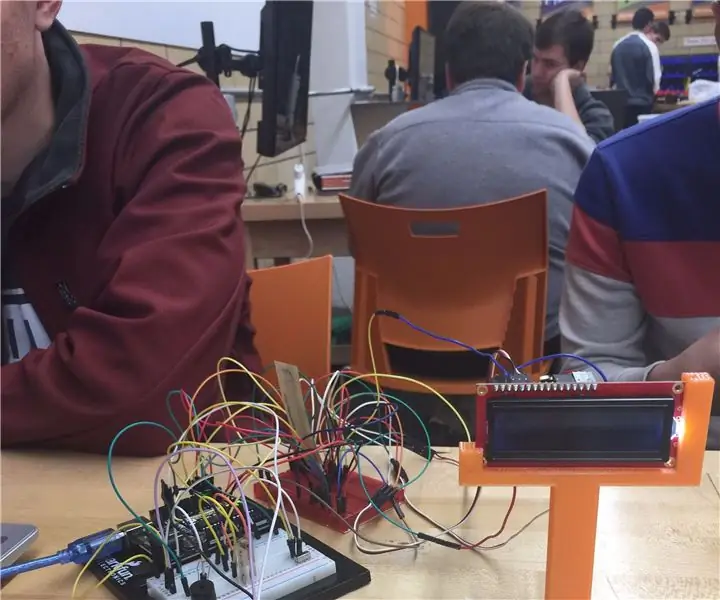

Daha Güvenli Daha Güvenli: Tren İstasyonlarını Daha Güvenli Hale Getirmek: 7 Adım

Daha Güvenli Daha İyi: Tren İstasyonlarını Daha Güvenli Hale Getirmek: Bugün birçok tren istasyonu, güvenlik eksikliği, bariyerler ve gelen trenin uyarısı nedeniyle güvensizdir. Bunun düzeltilmesi gerektiğini gördük. Bu sorunu çözmek için Safer Better'ı yarattık. Titreşim sensörleri, hareket sensörleri kullandık ve

Tesisinizi AKILLI hale getirin! (Arduino ile): 5 Adım

Tesisinizi AKILLI hale getirin! (Arduino tarafından): Yani her zaman tesislerinize nasıl teknoloji ekleyeceğinizi merak ettiniz mi? Bu harika proje ile güzel bitkilerinizin her zaman iyi durumda olduğundan emin olabilirsiniz. Bu projeyi yaptıktan sonra şunları yapacaksınız: Analog çıkış sensörlerini nasıl kullanacağınızı öğrenin Nasıl

Sonoff ve Kontaktör ile Evinizi Akıllı Hale Getirin: 3 Adım

Sonoff ve Kontaktör ile Evinizi Akıllı Hale Getirin: Sonoff ve Kontaktör ile Evinizi Akıllı Hale Getirin

Monitörünüzü Görünmez Hale Getirin (Neredeyse İyi): 4 Adım

Monitörünüzü Görünmez Hale Getirin (Neredeyse): Arkadaşlarınızı ve iş arkadaşlarınızı eğlendirmek ve kafalarını karıştırmak için sadece bir dijital kamera ve biraz kurcalama kullanarak bir masaüstü arka planı oluşturun