İçindekiler:

- Yazar John Day day@howwhatproduce.com.

- Public 2024-01-30 13:21.

- Son düzenleme 2025-01-23 15:14.

Bu, siber güvenliğin bir yönü ile ilgili çok kısa bir eğitimdir - web sunucunuzdaki ssl hizmetinin gücü. Arka plan, web sitenizdeki ssl hizmetlerinin, web sitenize ve web sitenizden iletilen verileri kimsenin hackleyememesi için kullanılmasıdır. OpenSSL'deki Heartbleed hatası ve SSL 3.0 güvenlik açıklarından yararlanan Kaniş hatası gibi güvenlik açığı bulunan SSL hizmetlerine yönelik iyi duyurulan saldırılar olmuştur. (Bu alan hareketli bir hedeftir, bu nedenle ISO 27001 planla-yap-kontrol et-hareket et (PDCA) döngünüze SSL testi eklemeniz gerekir.)

Tanınmış bir sağlayıcıdan alınan bir sertifika kullanılarak web sitenize ssl kurulduğunda, web sitenize https://alanadiniz.com adresinden erişilebildiğini göreceksiniz. Bu, verilerin şifrelenmiş biçimde ileri ve geri iletildiği anlamına gelir. Buna karşılık, https://yourdomain.com veya zayıf şifreleme, iletilen verileri açık metin olarak gösterir; bu, küçük bir bilgisayar korsanının bile Wireshark gibi hazır araçları kullanarak parola verilerinize vb. erişebileceği anlamına gelir.

Bu öğreticinin geri kalanında, Apache'yi Linux'ta web sunucunuz olarak kullanacağınızı ve web sunucunuza macun gibi bir terminal öykünücüsü aracılığıyla erişiminiz olduğunu varsayıyorum. Kolaylık olması açısından, ISP'nizin SSL sertifikanızı sağladığını ve bunun bazı yönlerini yeniden yapılandırma yeteneğine sahip olduğunuzu da varsayacağım.

1. Adım: SSL Hizmetinizin Gücünü Test Etme

Sadece https://www.ssllabs.com/ssltest/ adresine gidin ve Ana Bilgisayar Adı kutusunun yanına alan adınızı girin ve "Sonuçları panolarda gösterme" onay kutusunu seçin ve gönder düğmesine tıklayın. (Lütfen önceden izin almadan herhangi bir etki alanını test etmemeniz gerektiğini ve sonuçları asla panolarda göstermemeniz gerektiğini unutmayın.)

Testler çalıştırıldıktan sonra, size F ile A+ arasında bir puan verilecektir. Size atanan puanın neden size verildiğini umarız açıklığa kavuşturacak ayrıntılı bir test sonuçları verilecektir.

Başarısız olmanın genel nedenleri, şifreler veya protokoller gibi güncel olmayan bileşenleri kullanmanızdır. Yakında şifrelere odaklanacağım ama önce kriptografik protokoller hakkında kısa bir söz.

Şifreleme protokolleri, bir bilgisayar ağı üzerinden iletişim güvenliği sağlar. … Bağlantı özeldir (veya güvenlidir), çünkü iletilen verileri şifrelemek için simetrik kriptografi kullanılır. İki ana protokol TLS ve SSL'dir. İkincisinin kullanımı yasaktır ve buna karşılık TLS gelişmektedir ve ben bunu yazarken, taslak biçiminde de olsa en son sürüm 1.3'tür. Pratik açıdan, Ocak 2018'de olduğu gibi, yalnızca TLS v 1.2'ye sahip olmalısınız. etkinleştirilmiş. Muhtemelen TLV v 1.3'e geçiş olacaktır. Qualys testi hangi şifreleme protokollerini uyguladığınızı listeleyecektir ve şu anda TLS v 1.2'nin altında kullanıyorsanız düşük puan alacaksınız.

Şifreleme protokolleri hakkında söylenecek son bir şey, GoDaddy gibi ana akım bir İSS'den bir web paketi ve SSL sertifikası satın aldığınızda, TLS v 1.2 olacaktır. bu iyi ama ileride TLS v 1.3 demek için yükseltme yapmakta zorlanabilirsiniz. Şahsen ben kendi SSL sertifikalarımı kuruyorum ve bu nedenle tabiri caizse kendi kaderimin kontrolü bende.

2. Adım: Apache'yi SSL Değişiklikleri Yapacak Şekilde Yeniden Yapılandırma

Qualys SSL testinde test edilen önemli alanlardan biri ve bu bölümün odak noktası, aktarılan verilerinizin şifreleme gücünü belirleyen Cipher takımlarıdır. Etki alanlarımdan birindeki Qualys SSL testinden bir örnek çıktı.

Şifre takımları # TLS TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 1.2 (sunucu tercih üzere takımları) (denklem. 3072 bit RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (eşi. 3072 bit RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (eşi. 3072 bit RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (eş. 3072 bit RSA) FS128

Qualys test raporunuzdan kırmızı çizgileri (başarısızlıkları) kaldırmak için Apache yapılandırmanızı yeniden yapılandırmak için çok zaman harcayabilirsiniz, ancak en iyi Cipher Suite ayarlarını elde etmek için aşağıdaki yaklaşımı öneririm.

1) Apache web sitesini ziyaret edin ve kullanılacak bir Cipher Suite için önerilerini alın. Yazma sırasında şu bağlantıyı takip ettim -

2) Önerilen ayarı Apache yapılandırma dosyanıza ekleyin ve Apache'yi yeniden başlatın. Bu benim kullandığım önerilen ayardı.

SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:ECDHE-ECDSA-AESHA128-GCM- -AES128-GCM-SHA256:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA256

Notlar - Zorluklardan biri, SSLCipherSuite yönergenizi değiştirmek için hangi dosyaya ihtiyacınız olduğunu bulmaktır, Bunu yapmak için Putty'de oturum açın ve etc dizininde oturum açın (sudo cd /etc) Apache2 veya http gibi bir apache dizini arayın. Ardından, apache dizininde aşağıdaki gibi bir arama yapın: grep -r "SSLCipherSuite" /etc/apache2 - Bu size şuna benzer bir çıktı verecektir:

/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite YÜKSEK:ORTA:!aNULL:!MD5:!RC4:!DES/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite YÜKSEK:!aNULL: !MD5:!RC4:!DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH+AESGCM:DH+AESGCM:ECDH+AES256:DH+AES256:ECDH+AES128:DH+AES:ECDH+3DES:DH+3DES:RSA+AESGCM:RSA+AES:RSA+3DES:!aNULL:!MD5:!DSS

Unutulmaması gereken önemli şey /etc/apache2/mods-available/ssl.conf dosyası veya sizinki her neyse. Dosyayı nano gibi bir düzenleyici kullanarak açın ve # SSL Cipher Suite: bölümüne gidin. Ardından, SSLCipherSuite yönergesindeki mevcut girişi, Apache web sitesindeki yukarıdaki girişle değiştirin. Eski SSLCipherSuite yönergelerini yorumlayın ve Apache'yi yeniden başlatın - benim durumumda bunu sudo /etc/init.d/apache2 restart yazarak yaptım

Önerilen Apache ayarlarını kullanmış olsanız bile, bazen size düşük Qualys SSL test puanı veren (örneğin yeni güvenlik açıkları keşfedildiği için) belirli şifreleri kaldırmanız gerekebileceğini unutmayın. Bir örnek, Qualys raporunuzda aşağıdaki satırın kırmızı (başarısız) görünmesidir TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) İlk adım, Apache SSLCipherSuite yönergenizde hangi kodu değiştirmeniz gerektiğini bulmaktır. Kodu bulmak için https://www.openssl.org/docs/man1.0.2/apps/ciphers… adresine gidin - bu, kodu aşağıdaki gibi gösterir: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

ECDHE-RSA-AES256-GCM-SHA384'ü alın ve Apache Apache SSLCipherSuite yönergesi olarak eklediğiniz girişten kaldırın ve ardından başına:!

Tekrar Apache'yi yeniden başlatın ve tekrar test edin

3. Adım: Sonuç

SSL testi hakkında bir şeyler öğrendiğinizi duydum. Bu konuda öğrenecek daha çok şey var ama umarım sizi doğru yöne yönlendirmişimdir. Sonraki derslerimde, Siber Güvenliğin diğer alanlarını ele alacağım, bu yüzden bizi izlemeye devam edin.

Önerilen:

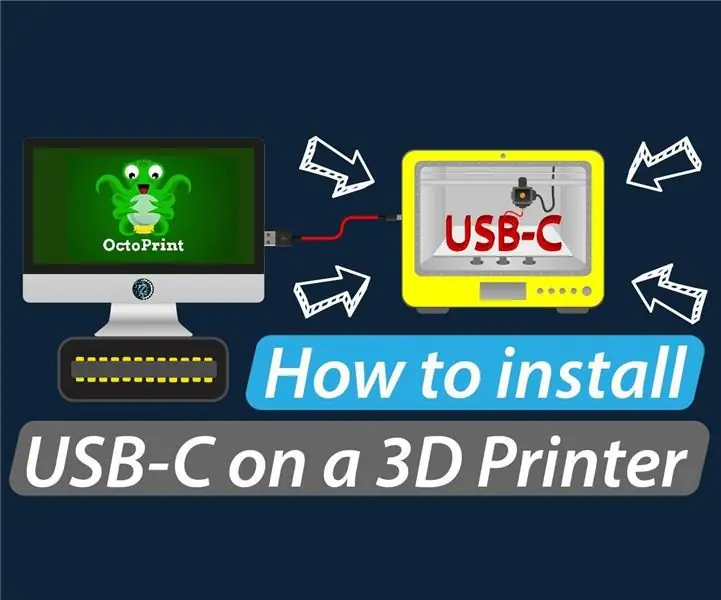

USB-C'yi 3D Yazıcıya Güçlendirme: 10 Adım

USB-C'yi bir 3D Yazıcıya Güçlendirmek: Minimum yatırımla her zaman zamana ayak uydurmaya değer. 3D yazıcımı ilk olarak üç yıl önce satın aldım ve ne yazık ki uzun bir bekleyişin ardından yazıcı bozuk bir SD bağlantı noktasıyla gönderildi. Tek yapmam gereken ya iade etmekti

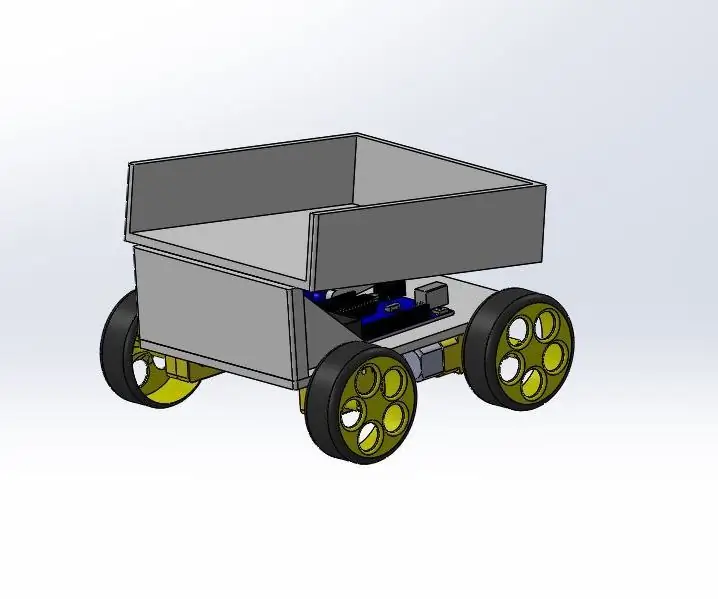

MiniFRC Güçlendirme Dumpy McDumpsterface Eğitimi: 18 Adım

MiniFRC Güçlendirme Dumpy McDumpsterface Eğitimi: Bir MiniFRC Güçlendirme robotu olan Dumpy McDumpsterface için Eğitim! Malzemeler:- Seçilecek şasi malzemesi (en az 7inç x 5inç ~1/4inç kalınlığında olmalıdır)- 1 yaprak dolar deposu köpük göbeği- 4 motorlar- 4 tekerlek- 1 arduino uno- 1 arduino motor kalkanı- 1 6 AA b

LM317 Güncel Güçlendirme Sırları!: 4 Adım

LM317 Current Boosting Secrets!: AbstractLM317 en popüler ayarlanabilir regülatör çiplerinden biridir. Regülatörün çıkış voltajı 1,25V ile 35V arasında ayarlanabilir. Ancak çip, bazı güç uygulamaları için yeterli olmayan 1.5A'ya kadar akımlar verebilir. Bu arda

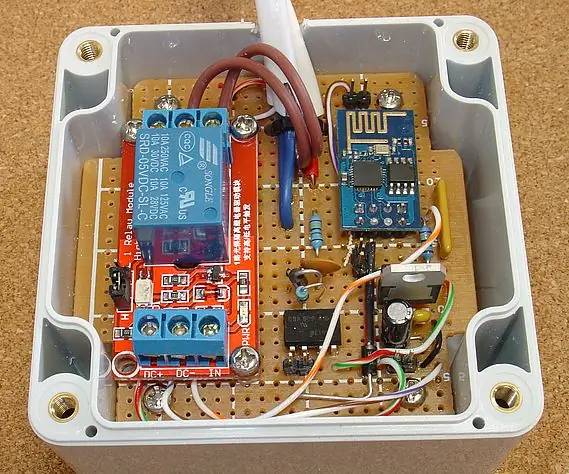

Uzaktan Kumandalı Güçlendirme Lambaları - Mevcut Duvar Anahtarları Çalışmaya Devam Ediyor: 8 Adım

Uzaktan Kumandalı Güçlendirme Işıkları - Mevcut Duvar Anahtarları Çalışmaya Devam Ediyor: 4 Ekim 2017 Güncellemesi – Bkz. Uzaktan Kumandalı Işık Anahtarı -- Güçlendirme. Işık Anahtarı Hala Çalışıyor, Geliştirilmiş Bluetooth Düşük Enerji (BLE) sürümü için Ekstra Yazma Yok. 8 Kasım 2016 Güncellemesi - Güçlendirilmiş Fan Zamanlayıcıları projesinde yapılan değişikliklerle güncellendi.

Güneş Enerjili LED Işıklık - Güçlendirme: 4 Adım

Güneş Enerjili LED Işıklık - Güçlendirme: Karanlıkta tavanımda oturan eski bir ışıklık vardı. Bir çatı onarımının sonucuydu. Çatı bölümündeki ışıklık sızıntılar nedeniyle sökülmek zorunda kaldı ve şimdi birkaç yıl oldu. Yeni bir çatı penceresinin yeniden takılması hakkında insanlarla konuşurken, ben